Traicionalmente, el hogar ha sido entendido con el lugar de máxima privacidad. Pero la llegada de los móviles, las televisiones inteligentes, las aspiradoras autónomas y ahora también lavadoras, frigoríficos, placas vitrocerámicas y hornos conectados a Internet ha roto esa sensación de privacidad y ha abierto las puertas de los domicilios de par en par, a cualquiera que desee entrar en ellos. Los hogares inteligentes han roto la privacidad, con una red de espías domésticos.

Los dispositivos electrónicos conectados a la red espían y han convertido los domicilios en una especie de Gran Hermano, en el que los ‘habitantes de la casa’ no son conscientes de que están dando información de sus horarios, de su consumo de electricidad, de sus hábitos de limpieza, incluso también hasta de lo que comen o del uso que dan a los juguetes sexuales conectados a la wifi. Es tal la información que facilitan los aparatos de los hogares inteligentes, que se podría hacer un retrato robot de cada una de las personas que viven en esa casa.

En un principio, se trata de una información necesaria para el funcionamiento del propio aparato y se emplea en la mejora de la experiencia del usuario. Pero no tendría por qué salir del hogar, si acaso, solamente llegar al fabricante de dicho producto, que la podría utilizar exclusivamente para definir mejor su funcionamiento. Sin embargo, esto no es así. Se acaba de descubrir una brecha en la privacidad que ni los propios diseñadores de las redes domésticas previeron cuando diseñaron los protocolos con los que funcionan.

Cómo espían los aparatos domésticos inteligentes

Un equipo internacional, en el que participan investigadores de la Universidad Carlos III ha descubierto que cómo espían los aparatos domésticos inteligentes. Estos dispositivos ‘hablan’ entre sí y envían sus ‘conversaciones’ sobre las personas de un hogar a través del teléfono móvil, especialmente si se trata de un dispositivo Android.

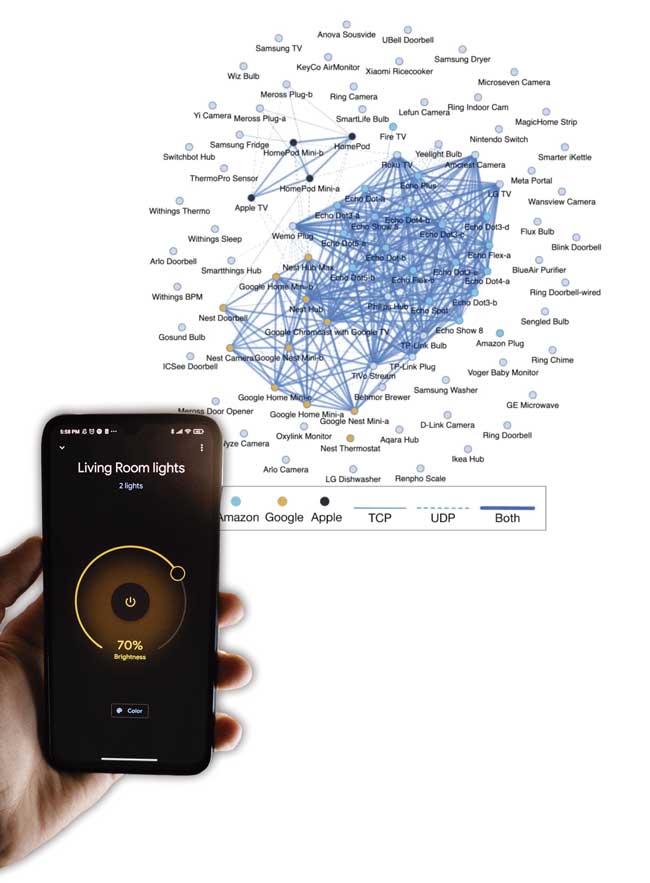

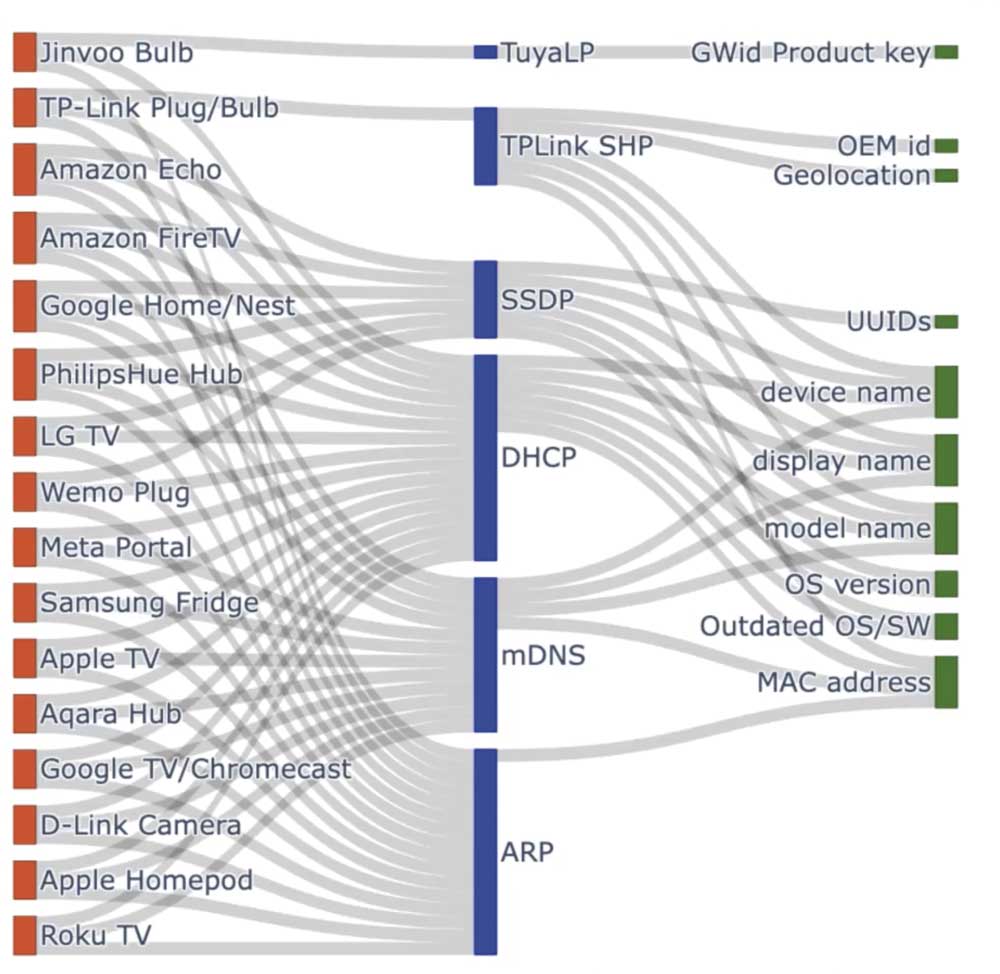

En su artículo, En la habitación dónde suceden las cosas: caracterización de la comunicación local y las amenazas en los hogares inteligentes, presentan un estudio de medición integral, que esclarece lo que ocurre a nivel de comunicación dentro de una casa conectada, y revelan dispositivos vulnerables, uso inseguro de protocolos de red y exposición de datos confidenciales. Pero además, los análisis realizados en un hogar inteligente empleado como laboratorio ha revelado evidencias de cómo la información recopilada por los diferentes dispositivos que se tienen en casa se filtra a servidores remotos mediante aplicaciones móviles y aplicaciones de terceros.

Esta nueva investigación internacional demuestra lo que ya muchos sospechaban, que los dispositivos inteligentes de los hogares rompen con la privacidad del usuario y abren las puertas de la casa a cualquier empresa interesada en conocer lo que ocurre ahí dentro: dan información sobre qué tipo de aparatos hay en una casa, conocer sus hábitos de uso, cuándo se está en casa, incluso también cuentan con un plano del hogar.

Estos aparatos recopilan y comparten en la nube una cantidad enorme de información sobre la vida de los usuarios que, no solamente rompe su privacidad, sino que si llega a las manos equivocadas, también puede poner en riesgo su seguridad. Por ejemplo, a una banda organizada especializada en asaltar viviendas, le resulta muy útil conocer cuándo una casa se queda vacía, y con esta información es muy sencillo saberlo y construir un patrón de hábitos.

Qué nuevo elemento se ha descubierto sobre la red de espías de las casas conectadas

Este estudio introduce un elemento que se desconocía hasta ahora y que se acaba de comprobar: que los aparatos establecen una cierta comunicación y se intercambian información. Cuando un nuevo dispositivo electrónico se une a la red local de un hogar inteligente, reconoce otros dispositivos y obtiene información de ellos, y el intercambio de datos se realiza sin que los usuarios lo sepan.

En el Laboratorio del Internet de las Cosas de la Universidad de Northeastern (Estados Unidos), donde se realizaron los experimentos con un hogar inteligente piloto, se estudiaron dispositivos inteligentes básicos, como sensores de entrada, timbres, termostatos, bombillas, frigoríficos, cafeteras, lavadoras, cámaras de seguridad, alarmas, televisores, controladores de dispositivos inteligentes, conectores, impresoras y sensores de salud, como básculas.

Todos estos aparatos interactuaron entre sí y crearon una huella de hábitos similar a la que se produce con los teléfonos y las redes sociales. Pero no solo eso, sino que también se corroboró que algunas aplicaciones aprovechan esta ‘red de espionaje’ para recoger información con fines que no tienen nada que ver con su función.

Por qué tanto interés en recopilar datos sobre los usuarios

Los datos se han convertido en el nuevo oro o el nuevo petróleo. Tienen un valor incalculable y por este mismo motivo, las empresas aprovechan cualquier brecha para extraer toda la información posible. Los protocolos de las redes domésticas son el terreno ideal para conseguir los datos, debido a que cuando se diseñaron no se tuvieron en cuenta la cantidad de dispositivos que se podían conectar a ellas, de la misma manera que tampoco se prepararon para estructurar las capas de información para que no poner en riesgo la privacidad de los usuarios.

Cada vez que se empareja un dispositivo con el móvil se pone en contacto con el conjunto de aparatos de internet de las cosas conectados a una misma red. Eso en sí no debería suponer ningún inconveniente. El problema llega a través de las aplicaciones instaladas en los propios móviles, que recaban datos sobre el entorno de la red de la casa. Y no es que se tenga una aplicación instalada específicamente para espiar una red, sino que componentes de algunas de ellas actúan de esta manera sin que el usuario lo sepa.

Basta con que la aplicación tenga los permisos adecuados para que pueda comunicarse con el resto de aparatos conectados a la red, comience a recabar información y se la pase a terceros que, ni se sabe quiénes son ni, mucho menos, qué van a hacer con ese volumen de datos sobre la vida de los habitantes de una casa.

Qué aplicaciones hacen un mal uso de los datos privados

Aparte de los dispositivos conectados en casa, cada persona tiene instaladas en su móvil del orden de una veintena de aplicaciones diferentes. Muchas de ellas vienen con el sistema operativo del teléfono y puede que solamente recopilen datos para mejorar su funcionamiento y jamás los ceden a terceros. Pero otras muchas no funcionan así y, a cambio de prestar un servicio, mercadean con la privacidad de los usuarios.

Es el precio que hay que pagar por utilizarlas, sobre todo en el caso de las aplicaciones gratuitas que se descargan libremente desde cualquier plataforma y que, de cara al usuario, cubren su coste con los anuncios publicitarios que se muestran durante su uso, pero la realidad es otra bien distinta, ya que extraen una cantidad de información que asusta, tal y como se ha podido comprobar en análisis sobre el flujo de datos que algunas aplicaciones envían a la nube.

«Lo que no tiene sentido es que una aplicación para indicarme la mejor ruta para llegar a un destino me pida acceso a mis contactos o a mi cámara», reflexiona el profesor de la Universidad de Jaén, Arturo Montejo, que forma parte del grupo de investigación SINAI (Sistemas Inteligentes de Acceso a la Información), uno de los más avanzados del país en el procesamiento del lenguaje natural.

En qué momento se rompe la privacidad

Este investigador de la Universidad de Jaén opina que la privacidad se rompe cuando se instalan aplicaciones sin tan siquiera leer los acuerdos legales que se deben firmar para hacer uso de ellas, y donde viene información sobre el uso que se le dará a los datos del usuarios. Pero claro, afirma, si no se aceptan las condiciones y se niegan los permisos que se piden, tanto las aplicaciones como cualquier aparato conectado a la red o no funciona de forma adecuada o, directamente, no se puede instalar.

«Algo tan ingenuo como tener un aparato que barre automáticamente la casa, si permitimos que comparta información en Internet para controlarlo con el móvil, sube información a la nube sobre cuándo ponemos el dispositivo, cuándo llegamos a casa, el tamaño de nuestro hogar… es una información que se puede utilizar para mejorar el funcionamiento y el servicio que presta el dispositivo, lo cual es interesante, pero también esa información puede ser vendida a terceros para que, haciendo uso de ella, sean capaces de dirigirnos campañas de marketing personalizadas», añade Arturo Montejo.

En una sociedad hiperconectada como la actual, la privacidad ha dejado de existir y hay que asumir que se pierde cada vez que se entra en Internet o se conecta un dispositivo a la red. «La cuestión es si nos compensa perder la privacidad para poder utilizar estos servicios», sentencia el profesor de la Universidad de Jaén.

Qué aparatos recopilan más información sobre la vida de los usuarios

La vulneración del hogar que realizan la lavadora, el horno o la barredora puede resultar alarmante, pero no es nada comparado con lo que hacen los asistentes de voz, que son los aparatos que más información recopilan a lo largo del día. Estos dispositivos mantienen una escucha activa las 24 horas, procesan todas las conversaciones que perciben, las convierten en texto y las envían a servidores donde se analizan.

«No dicen qué hacen con esa información, pero hay patentes de Google que invitan a intuir qué ocurre con ella, y no es otra cosa que tratarla y venderla», afirma el profesor del Departamento de Informática de la Universidad de Almería, José Antonio Álvarez Bermejo.

Estos dispositivos recaban y almacenan tal cantidad de información que son utilizados desde el punto de vista forense por las fuerzas de seguridad, para estudiar todo tipo de delitos o sucesos ocurridos en el interior de un hogar, como por ejemplo un incendio.

Qué datos sensibles recaban los asistentes inteligentes

Los asistentes de voz recaban datos sobre la vida de los usuarios, pero también otros más sensibles, como los metadatos, porque graba las características de la voz, que la emplea para identificar a las personas que interactúan con ella y que le permiten, incluso, detectar estados de ánimos.

Toda esa información acaba en manos de terceros, que jamás revelan qué hacen con ella y con qué fines la analizan, advierte José Antonio Álvarez Bermejo. «En el caso de los asistentes domésticos se vende el acceso a tu información a plugin de terceros. Una aplicación de terceros de un dispositivo accede a tu información biológica, a tus conversaciones… Esos datos se comercializan y valen para alimentar sus sistemas de inteligencia artificial, para dirigirte productos», añade.

Entonces se llega a conclusión de que «o apagas el micrófono o lo desconectas, porque no hay manera de mantener la privacidad. El usuario no es consciente de que se está vulnerando su privacidad», dice el profesor de la Universidad de Almería.

Algo parecido ocurre con los teléfonos móviles, continuamente en una escucha activa, para captar información de todo tipo, que puede ser utilizada con fines comerciales. Si no, cómo se entiende que tras hablar sobre un producto concreto con otra persona, en una conversación cara a cara, poco tiempo después comiencen a mostrarse anuncios publicitarios de productos relacionados con los productos o servicios de los que se ha estado hablando en esa conversación.

Qué ocurre con los datos recogidos por los dispositivos electrónicos

La pregunta del millón es qué se hace con los datos recopilados por los dispositivos inteligentes, pero esta pregunta no tiene respuesta, porque no se sabe. El responsable de Seguridad de la Información de la Universidad de Granada, José Antonio Gómez Hernández, se queja de que uno de los principales problemas relacionados con la privacidad que conlleva el uso de los dispositivos conectados no es tanto el que recopilen información, sino el hecho de que no se sepa que tipo de datos recaban; y no se sabe porque las empresas no lo dicen, «y deberíamos tener la posibilidad de aceptar o rechazar la recopilación de esos datos».

Este investigador introduce otra posibilidad, que también podría ser una fuente de negocio para las empresas que fabrican estos dispositivos conectados. «Nos imponen ceder esos datos, pero cabría otra forma de negocio, que es cobrar por no procesar esa información, de manera que cada usuario pague en función de la información que está dispuesto a ceder. Pero ahora mismo no hay esa posibilidad, hay que ceder datos de manera obligatoria si queremos utilizar los dispositivos conectados a la red», afirma.

Cómo comprometen la ciberseguridad los dispositivos inteligentes

Otra cuestión que tampoco está resuelta en el uso de dispositivos conectados es la de la seguridad. Por contar con un diseño sencillo, estos aparatos se convierten en los puntos más vulnerables de la red doméstica y, por tanto, en un punto de entrada que permite el acceso a terceros. Este aspecto apenas es tenido en cuenta por parte de los usuarios que, por lo general, mantienen unas medidas de seguridad de red bastante básicas, en la mayoría de las ocasiones, las que vienen por defecto en los propios dispositivos, y que son totalmente insuficientes para mantener unos niveles de ciberseguridad adecuados en una red doméstica.

Lo peor de todo es que en muchas empresas también se funciona de la misma manera, y apenas se toman medidas de seguridad para proteger información sensible, que pueda poner en riesgo la privacidad de los clientes o que pueda ser objeto de un secuestro informático, como recientemente le ocurrió al Ayuntamiento de Sevilla o al de Granada, entre otras muchas instituciones que han recibido ataques de este tipo.

Para protegerse, Arturo Montejo recomienda invertir en ciberseguridad, para construir redes más seguras, de forma que las comunicaciones más delicadas de la organización jamás vayan en la misma capa de la red que la utilizada por dispositivos conectados, como el aire acondicionado, las persianas o cualquier otro aparato conectado a la red que pueda ser utilizado en una empresa.

La vida conectada es más sencilla, la cuestión ahora pasa por ser más consciente de lo que ocurre cuando se instala una aplicación en el teléfono o se conecta a un aparato inteligente, y solicitar una gestión transparente de los datos. Porque ahora, la única manera de evitar ell mercadeo con la informacion de la vida de los usuario es desconectarse, y en muchos casos es imposible.